„Food-Defense“ mit Securiton Deutschland

Videomanagement-Systeme steigern die Betriebssicherheit und verbinden Geokoordinaten mit dem erfassten Bildmaterial

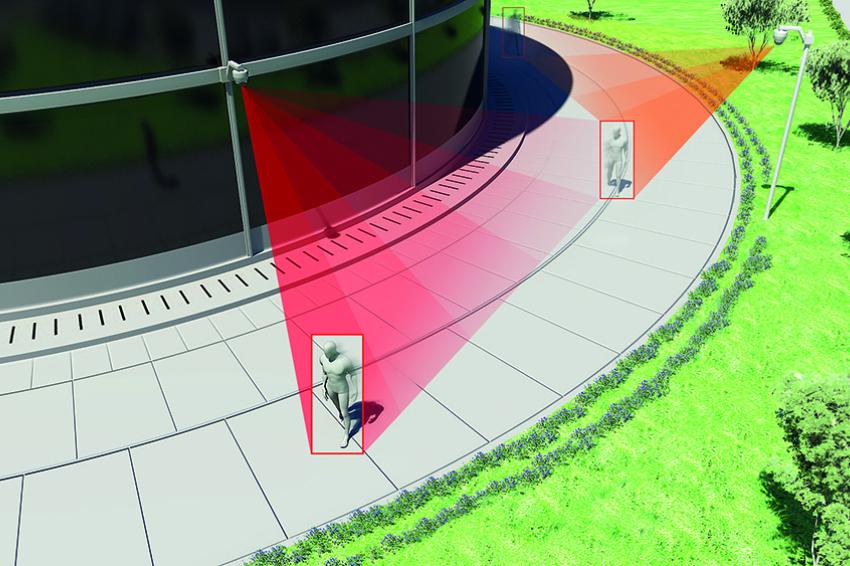

Videoüberwachung ist zum Kernelement der Sicherheitsarchitekturen von Unternehmen geworden. Moderne Systeme erkennen Gefahrensituationen bereits in ihrer Entstehung. So lassen sich durch eine frühzeitige Intervention Schäden abwenden oder minimieren. Damit er seine Stärken ausspielen kann und nicht womöglich selbst zur Schwachstelle wird, muss der Einsatz von Videosicherheitstechnik professionell geplant und umgesetzt werden.

Früher waren die Videosysteme reine Übertragungs- und Aufzeichnungstechniken. Sensible Bereiche wurden von Kameras überwacht, die Geschehnisse an Monitoren verfolgt und aufgezeichnet. So konnte man, etwa nach Einbrüchen oder Bränden, die Abläufe rekonstruieren. Besonders Versicherungen interessierten sich für das Filmmaterial. Heute begeistert Video die Assekuranz auf andere Weise. Intelligente Videobildanalyse macht Gefahrensituationen schon in der Entstehungsphase erkennbar.

Die programmierten Algorithmen lösen bei kleinsten Auffälligkeiten ein Alarmsignal aus, etwa bei einem Grenzübertritt, „Herumlungern“ von Personen vor dem Gebäude oder ungewollten Tätigkeiten im Gebäude. Schnell eingeleitete Interventionsmaßnahmen minimieren die Schäden, sodass es gar nicht erst zum Worst Case kommt. „Moderne Videomanagement-Systeme heben Sicherheitskonzepte auf ein neues Level. Sie verbinden Geokoordinaten mit dem erfassten Bildmaterial“, erklärt Christian Rentschler das Prinzip. Er ist Produktmanager Videosicherheitssysteme bei Securiton Deutschland, einem führenden Spezialisten für gewerbliche und industrielle Sicherheitstechnik und Projektpartner im Forschungsprogramm des Bundes für die zivile Sicherheit. In diesem Programm arbeiten Behörden, Wissenschaft und Unternehmen an zukunftsweisenden Konzepten und Technologien zur Kriminalitäts- und Gefahrenabwehr, darunter das Bundeskriminalamt, das Fraunhofer IOSB, die Johannes-Gutenberg-Universität Frankfurt und Fraport.

Die höchste Stufe der Sicherheit

Integrierte Sicherheitskonzepte gehen noch einen Schritt weiter. Sie vernetzen die Videotechnik mit weiteren Applikationen wie Einbruchmeldeanlagen oder Zutrittssteuerungen. Damit lässt sich „Food-Defense“ noch schneller und effizienter realisieren: die Verhinderung von Verunreinigungen oder vorsätzlicher Kontamination, aber auch von Vandalismus, Diebstahl oder Industriespionage. Einige Versicherer belohnen gute Prävention mit Prämiennachlässen. Dafür muss die Sicherheitstechnik aber so ausgestattet sein, dass sie nicht selbst zum Angriffspunkt werden kann.

Bei leistungsfähigen Video-Systemen ist dies in der Regel der Fall. Dagegen werden ungeschützte IT-Netzwerke immer häufiger zum Spielfeld krimineller Aktivitäten: von Sniffing (Ausspähung), Spoofing (Manipulation) und Injection (Infizierung mit Schadsoftware). Oft verwenden die Angreifer oder Hacker eine Kombination davon, um auf sensible Daten zuzugreifen, Funktionen zu ändern oder ein System lahmzulegen.

Wichtige Sicherheitsstandards sind die Verschlüsselung von Kommunikation und Streaming, mehrstufige Benutzerrechte, und eine leistungsfähige Firewall, die nur gewünschte Verbindungen nach vorgegebenen Regeln zulässt. Verschiedenste Normen und Richtlinien unter anderem vom Bundesamt für Sicherheit in der Informationstechnik (BSI) definieren den aktuellen Stand der Sicherheitstechnik.

„Wer wirklich auf Nummer sicher gehen will, darf diesbezüglich keine Kompromisse machen“, so Christian Rentschler. Auf die Firewall kommt es besonders an. Viele marktgängige Produkte sind unzureichend. Die üblichen Einstellungen schützen vor allem jene Verbindungen, die aus dem Internet in das eigene Netz aufgebaut werden. Der Aufbau von Verbindungen von innen nach außen ist meistens nicht oder nur wenig reglementiert. Dies soll den Zugriff auf Internet-Anwendungen erleichtern. Sogenannte „embedded Systems“ – eingebettete Systeme – bauen zudem automatisch Verbindungen zu externen Servern etwa für Updates oder Fernwartungen auf. „Spezielle technische Vorkehrungen machen IP-basierte Videoanlagen zu geschlossenen Systemen, sodass Angreifer keine Chance haben“, sagt Christian Rentschler.

Sorge um Lieferanten

Große Unternehmen mit integrierten Sicherheitssystemen sind in der Regel gut geschützt. Dafür sorgen strikte Compliance-Regeln und eine professionell aufgestellte IT-Fachabteilung in Zusammenarbeit mit dem Werkschutz. Bei regelmäßigen Wartungen und Anpassungen an den aktuellen Stand der Technik wird auch der Cyber-Schutz up to date gehalten. Kritisch sieht man allerdings die Situation bei Zulieferern. Diese verfügen oftmals nicht über das erforderliche Know-how und die Personalkapazität. Vor allem kleinere und mittlere Unternehmen litten in den letzten Jahren unter einem steigenden Kostendruck. Ergriffene Sparmaßnahmen gingen vor allem zulasten der Gebäudeausrüstung.

Das BSI warnte Ende 2019 explizit vor dem Einsatz zwar günstiger, aber qualitativ wenig geeigneter Technik: „Bei Entwicklung und Betrieb dieser Geräte ist der Aspekt der Cyber-Sicherheit ein nicht oder nur nachrangig beachtetes Entwurfsziel.“ Allerdings geht es – pointiert ausgedrückt – um mehr als nur eine Kamera, ein Kabel und einen Monitor. „Moderne Videoanlagen sind komplexe IT-Systeme, die für einen sicheren Betrieb eine kontinuierliche fachgerechte Wartung erfordern. Dazu gehört, dass sämtliche Systemkomponenten regelmäßig mit Updates auf den neuesten Stand gebracht werden“, so der Bundesverband Sicherheitstechnik.

Schutzziele definieren

Eine professionelle Planung legt den Grundstein für eine leistungsfähige Sicherheitsarchitektur. „Oftmals sind sich Unternehmen nicht darüber im Klaren, was sie eigentlich bezwecken. Video ist ein breit einsetzbarer Prozess. Eine Anlage kann detektieren, sie kann informieren, also ein Lagebild übermitteln und aufzeichnen, sie kann Interventionsmaßnahmen auslösen und unterstützen. Man kann sie aber auch anwenden, um Täter zu erschrecken. Die Identifikation und Festlegung von Schutzzielen ist der allererste Schritt“, so Volker Kraiss, Geschäftsführer der strategischen Sicherheitsberatung Kraiss Wilke & Kollegen. Es gelte, den konkreten Nutzen einer Funktion und der dafür zu tätigenden Investition zu ermitteln.

Letztlich gehe es einzig und allein um die Frage, welchen Wertbeitrag die Maßnahmen für das Unternehmen leisteten. Und nicht zuletzt gelte es, die Datenschutz-Vorschriften zu beachten. Nicht nur Hacker könnten eine Videoüberwachung lahmlegen, sondern auch der Betriebsrat oder ein einzelner Mitarbeiter.

Planung Schritt für Schritt

„Am Anfang steht eine umfassende Sicherheitsanalyse der Schwachstellen und Optimierungsbedarfe. Anhand dieser Analyse definieren wir Schutzziele und die damit einhergehenden Systemlösungen, um diese zu erreichen“, so Christian Rentschler von Securiton. Der oft als Hindernis für den Videoeinsatz angesehene Datenschutz lasse sich dank moderner Technologie in nahezu jedem Bereich gewährleisten. Eine spezielle Verpixelungstechnik erkenne und verschleiere bspw. Gesichter oder Autokennzeichen automatisch – irreversibel und damit rechtssicher.

Dass selbst große Unternehmen Cyber-Kriminellen offene Flanken bieten, lässt sich u. a. auf einer in Russland gehosteten Webseite beobachten. Diese bietet Live-Übertragungen von mehreren Tausend Video-Überwachungskameras weltweit. Es sind viele Parkplätze und Internet-Cafés darunter, aber auch Bilder von sensiblen Industriebereichen, bspw. von einem US-Standort des Stärke- und Süßungsmittelherstellers Ingredion und vom italienischen Getreidegrossisten Monfer S.P.A. Es sind zwar eher langweilige Aufnahmen von Lagerstätten, für Sicherheitsexperten jedoch echte Hingucker. Sogar die genauen Koordinaten der einzelnen Kamera-Standorte sind angegeben.

Contact

Securiton Deutschland Alarm- und Sicherheitssysteme

Von-Drais-Straße 33 (Hauptsitz)

77855 Achern

Deutschland

Tel. +49 7841 6223-0